2020 оны 12 сарын 12-нд сүлжээний мониторинг хийх зориулалт бүхий Solarwinds компанийн Orion NPM програмд HTTP сервисээр дамжуулан гуравдагч серверүүдрүү мэдээлэл дамжуулах чадвартай Trojan Horse malware вирус байгааг Fireeye компани илрүүлэн дэлхий нийтэд зарласан.

Sunburst хэмээн нэрлэгдэж буй энэхүү халдлага нь Solarwind Orion NPM мониторинг програмд Backdoor холболт бүхий кодыг урьдчилан өөртөө агуулж SolarWinds-аас гаргасан Оrion NPM програмын update буюу програмын 3 - 5 дугаар сарын програмын ээлжит шинэчлэлтэд нууц байдлаар байршиж тус програмыг хэрэглэдэг албан байгууллагууд болон засгийн газрын агентлагуудад тархсан гэж үзэж байна.

Дэлхий даяар ойролцоогоор энэ Оrion NPM програмыг хэрэглэдэг нийт 33000 байгууллага байдгаас одоогийн байдлаар 18000 байгууллага тухайн халдлагад өртсөн. Энэ нь сүүлийн жилүүдэд тохиолдож буй халдлагуудын дундаас цар хүрээгээрээ маш томд тооцогдож байна.

Тухайн халдлага систем дээр ямар үйлдэл хийж буй талаар дурдвал:

- TEARDROP Malware

Энэхүү TEARDROP Malware нь “gracious_truth.jpg” гэсэн зурган файлд хавсрагдан хэрэглэгчийн системд нэвтэрч байгаа бөгөөд тухайн системийн “c:\\windows\\syswow64\\netsetupsvc.dll” бүхий файлыг өөрчлөн хадгалдаг. - Lateral Movement

Дээр дурьдсан TEARDROP Malware нь системүүдрүү хандах хэрэглэгчийн болон системийн нэвтрэх эрхийг хадгалан авч бусад сүлжээрүү нэвтрэх оролдлогыг хийдэг. - Backdoor холболт

SolarWinds.Orion.Core.BusinessLayer.dll гэх Installation файл нь өөртөө Backdoor холболтыг урьдчилан тохируулсан байсан ба тухайн файлын MD5 хаш нь b91ce2fa41029f6955bff20079468448 юм. - Мэдээлэл дамжуулах

Тухайн Backdoor холболтын ард доор дурьдсан Amazon Web Service дээр байрших серверүүдрүү мэдээлэл дамжуулж байсан бөгөөд мөн тухайн серверээс төрөл бүрийн комманд хүлээж авч байсан.

.appsync-api.eu-west-1[.]avsvmcloud[.]com

.appsync-api.us-west-2[.]avsvmcloud[.]com

Халдлагад өртсөн эсэхийг хэрхэн шалгах вэ?

Хэрэв танай байгууллага SolarWinds Orion бүтээгдэхүүнийг ашигладаг бол тухайн халдлагад өртсөн байх боломжтой бөгөөд халдлагад өртсөн эсэхээ зайлшгүй баталгаажуулах хэрэгтэй.

Хамгийн түрүүнд хийх ёстой ажил нь хамгаалах системүүдийн лог шалгах ба Next Generation Firewall, IPS дээр ажиллаж буй халдлагаас хамгаалах системүүдэд доор дурдсан халдлага бүртгэгдсэн байгаа эсэхийг шалгах хэрэгтэй.

Anti-Virus:

Trojan.Win32.SUNBURST.TC.XXX

Sandbox:

HackTool.Wins.FE_RT.A

HackTool.Wins.FE_RT.F

HackTool.Wins.FE_RT

Anti-bot:

Backdoor.Win32.SUNBURST.XX

Backdoor.Win32.Beacon.

IPS:

Sunburst Backdoor Suspicious Traffic

Firewall:

Дараах FQDN серверүүдрүү холболт үүссэн эсэх

Дараах IP хаягуудруу холболт үүссэн эсэх

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

224.0.0.0/3

fc00:: - fe00::

fec0:: - ffc0::

ff00:: - ff00::

20.140.0.0/15

96.31.172.0/24

131.228.12.0/22

144.86.226.0/24

Файл MD5:

b91ce2fa41029f6955bff20079468448 хаш бүхий файл системд байгаа эсэхийг шалгах

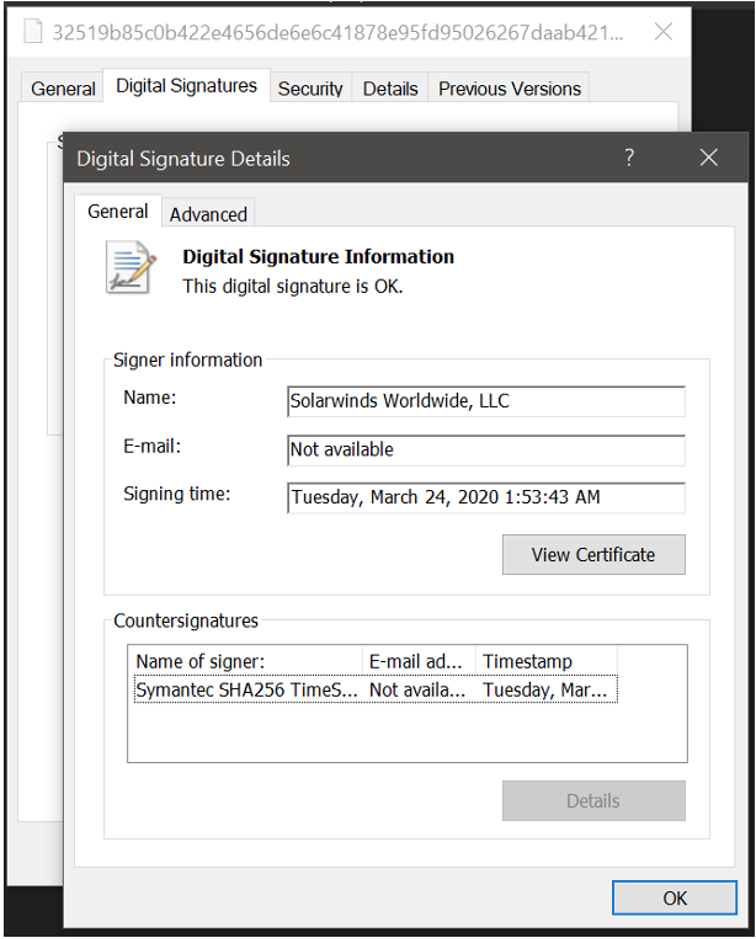

Сертификат шалгах:

2020 оны 3 сарын 24-нд үүссэн 0f:e9:73:75:20:22:a6:06:ad:f2:a3:6e:34:5d:c0:ed сериал дугаар бүхий SSL сертификат ашиглаж буй эсэхийг тодруулах шаардлагатай.

Энэхүү 5 -р үеийн Sunburst халдагаас найдвартай хамгаалах Next Generation Firewall Checkpoint Sandblast сүлжээний хамгаалалтын талаарх дэлгэрэнгүй мэдээллүүдийг дараах линкүүдээс орж үзнэ үү.

Checkpoint Sandblast - https://vertexmon.com/checkpoint

Checkpoint Endpoint Protection - https://vertexmon.com/endpoint-protection-and-threat-prevention