Корона Вирус (Covid-19)-ын үймээнийг ашигласан Кибер халдлага дэлхий даяар хүчтэй тархаж байна. 2019 оны сүүлээр Хятад Улсын Ухань хотод бүртгэгдсэн COVID-19 вирус дэлхий даяар тархаж, олон хүний эрүүл мэнд, амь насыг эрсдэлд оруулж байгаа билээ. АНУ, Европын орнууд болон дэлхий нийтээр хүчтэй тархаж буй энэхүү вирусыг далимдуулж COVID-19 талаар хуурамч мэдээлэл түгээх, энэхүү вирусын мэдээлэл дээр тулгуурлаж хүмүүсийн анхаарлыг татаж залилан хийх Фишинг (Phishing) төрлийн Цахим халдлагууд огцом нэмэгдсээр байна.

Маш олон төрлийн компьютерийн вирус, хортой код агуулсан веб сайтууд шинээр гарч байгаа бөгөөд тэднээс дурдвал Trickbot, Lokibot болон Agent Tesla гэх хортой програм (malware) АНУ, Итали, Украйн болон Иран улсуудад хамгийн их тархалттай байна. Тэд ихэвчлэн Засгийн Газар, ДЭМБ болон тухайн улсын “Эрүүл Мэндийн Яам”-ын нэрийн өмнөөс хуурамч мэдээллийг тарааж, түүгээрээ дамжуулан хэрэглэгчийн мэдээллийг хулгайлж байгаа юм. Ингээд та бүхэнд 2020 оны 1 сараас эхлэн COVID-19 талаар хуурамч мэдээлэл ашиглан хамгийн их тархаж буй хортой програмуудын талаар товч мэдээллийг хүргэе.

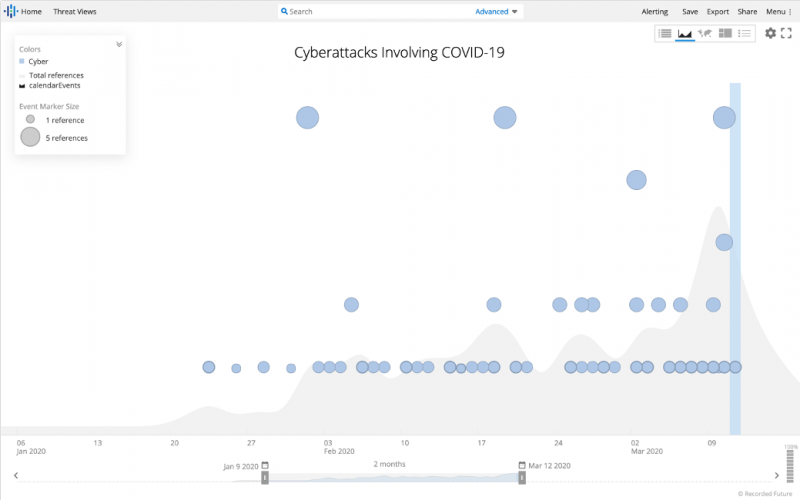

Тайлбар: Сүүлийн 2 сарын турш Recorded Future дээр бүртгэгдсэн халдлагууд

- AZORuIt malware

2020 оны 2 сарын эхээр ProofPoint судалгааны баг илрүүлсэн энэхүү хортой програм нь санхүү, тээвэр, эрүүл мэндийн болон эм үйлдврлэгчидрүү голчлон анхаарч байгаа. Имэйлээр Фишинг документыг хавсралтаар илгээдэг ба хүлээн авагч тухайн документыг нээж үзэх үед AZORult хортой програм хэрэглэгчийн системд суудаг. Мөн AZORult нь Майкрасофт Оффис програм дээр илэрсэн CVE-2017-11882 эмзэг байдлыг ашиглан ажиллаж хэрэглэгчийн системийг бүрэн гартаа оруулж байгаа юм.

- Emotet

2020 оны 1 сард IBM X-Force илрүүлсэн хортой програм нь мөн ижил фишинг мэйлээр дамжуулан VBA Macro болон Powershell скрипт ажиллуулан Emotet trojan програмыг татан авч хэрэглэгчийн системд ажиллуулдаг.

- Cofense

Kaspersky-ээс АНУ-ын CDC буюу Өвчний Хяналт, Урьдчилан Сэргийлэх Төвийн нэрийг барьж хуурамч имэйл илгээж байгааг илрүүлсэн. Голчлон cdc-gov[.]org болон cdcgov[.]org домэйн бүхий мэйл хаяг ашиглан фишинг веб хаягын линк агуулсан мэйл илгээдэг ба хэрэглэгч тухайн веб холбоос дээр дарах үед Microsoft Outlook нэвтрэх хуурамч хуудас гарч ирдэг ба хэрэглэгчийн нэвтрэх нэр, нууц үгийг хулгайлдаг байна.

- Agent Tesla Keylogger

Халдлага үйлдэгч этгээдүүд их хэмжээгээр “Attention: List Of Companies Affected With Coronavirus March 02, 2020.” буюу “Анхаараарай: 2020 оны 3 дугаар сарын байдлаар Корона вирусээр халдварлагдсан ажилчидтай компаниудын нэрс” гэсэн хуурамч мэдээлэл бүхий имэйлийг илгээдэг байна. Мэдээж тухайн мэйл дотор нэгэн EXCEL файлыг хавсарган илгээдэг ба тухайн документыг нээх үед Agent Tesla Keylogger татагдан авч суулгагддаг байна.

Аль нэг улсруу чиглэсэн, тухайн улсын хэлээр хуурамч мэдээлэл тарааж түүгээрээ дамжуулан халдлага гүйцэтгэж буй хортой програмуудаас дурдвал:

Монгол - PANDA

Хятад - MUSTANG PANDA, Lokibot

Итали – Trickbot

Өмнөд Солонгос - BabyShark

ОХУ – TrickyMouse

Бразил, Испани, Мексик – Grandoreiro

Домэйн нэр

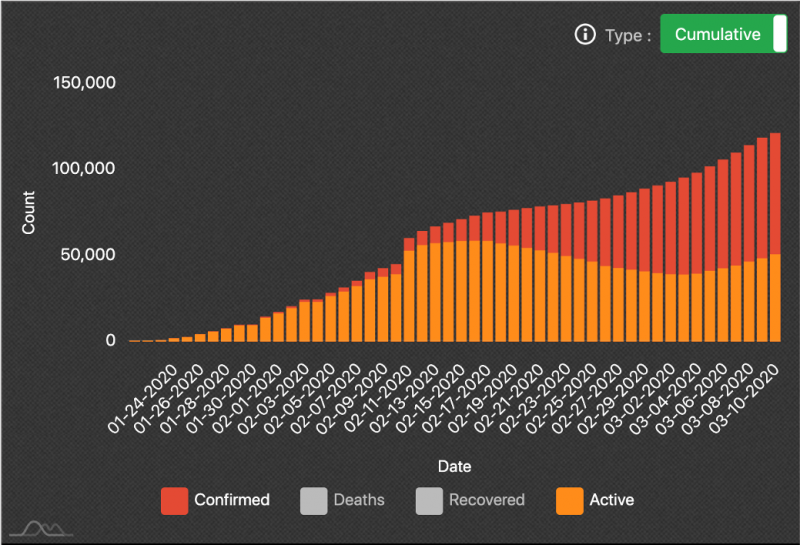

COVID-19-тэй холбоотэй домэйн нэрүүд шинээр асар ихээр бүртгэгдэж байгаа бөгөөд өсөлт нь үргэлжилсээр байгааг доорх грифкаас харж болно.

Халдлага үйлдэгчид өөрсдийн бүртгүүлсэн домэйн нэрээрээ дамжуулан хуурамч имэйл илгээх болон веб сайт ажиллуулж буй юм.

Бусад мэдээлэл:

Ихэнх халдлагууд Фишинг имэйл болон вебсайтаар дамжуулан хийгдэж байгаа бөгөөд зарим тохиолдолд Microsoft Office програмын эмзэг байдлыг ашиглаж байна. Иймээс гарцын Firewall төхөөрөмж дээр хуурамч веб сайтуудыг блок хийх болон систем дээр ямар нэгэн хортой програм суухаас сэргийлж хэрэглэгчийн системийн давуу эрхийг хураах шаардлагатай.

Халдлагуудтай холбоотой File Hash, хуурамч Web болон IP хаягуудын мэдээлэл:

Indicators of Compromise:

Agent Tesla

hxxps://healing-yui223.com/cd[.]php

hxxps://www.schooluniformtrading[.]com[.]au/cdcgov/files/

hxxps://onthefx[.]com/cd[.]php

hxxps://urbanandruraldesign[.]com[.]au/cdcgov/files

hxxps://gocycle[.]com[.]au/cdcgov/files/

150[.]95[.]52[.]104

118[.]127[.]3[.]247

153[.]120[.]181[.]196

112[.]140[.]180[.]26

13[.]239[.]26[.]132

SAFETY PRECAUTIONS.rar

SAFETY PRECAUTIONS.exe

05adf4a08f16776ee0b1c271713a7880

Ef07feae7c00a550f97ed4824862c459

Postmaster[@]mallinckrodt[.]xyz

brentpaul403[@]yandex[.]ru

Emotet

8C809B4AC6D95CE85A0F04CD04B7A7EA

586FB4A6FFDFEB423F1F1782AAA9BB9F

8800EBD065B52468FA778B4527437F5A

379959D80D0BFC45AAB6437474D1F727

hxxp://109.236.109.159:8080/vnx8v

hxxp://85.96.49.152/6oU9ipBIjTSU1

hxxp://186.10.98.177/faHtH2y

hxxp://erasmus-plius.tomasjs.com/wp-admin/KfesPCcG/

hxxp://easytogets.com/xfxvqq/UXbKAbm/

hxxp://drhuzaifa.com/wp-includes/2i48k7-evv28gw-205510/

hxxp://dewarejeki.info/wp-includes/up58jauc-pum2w-630352/

hxxp://dewakartu.info/wp-includes/BRVMFYvIR/

CDC-Related

cdc-gov.org

Cdcgov.org

CDC-Covid19[@]cdc[.]gov

Trickbot

hxxps://185[.]234.73.125/wMB03o/Wx9u79.php

23[.]19.227.235

45[.]128.134.14

hxxps://45.128.134.14/C821al/vc2Tmy.php?

insiderppe[.]cloudapp.net

F21678535239.doc

F21678535350.doc

3461B78384C000E3396589280A34D871C1DE3AE266

334412202D4A6A85D02439

88eb57a3b520881b1f3fd0073491da6c50b7284dd8e

66099c172d80ba33a5032f

Lokibot

Customer Advisory.PDF.exe

906EFF4AC2F5244A59CC5E318469F2894F8CED406F

1E0E48E964F90D1FF9FD88

kbfvzoboss.bid/alien/fre.php

198.23.200[.]241

hxxp://198.23.200[.]241/~power13/.xoiaspxo/fre.php

TrickyMouse

2dfb086bc73c259cac18a9cb1f9dbbc8

6c73d338ec64e0e44bd54ea61b6988b2

Коронавірусна інфекція COVID-19.rar

Коронавірусна інфекція COVID-19.doc

cloud-security.ggpht[.]ml

cloud-security.ggpht[.]ml

123.161.61[.]55

145.239.23[.]7

Registered Domains

coronavirusoutbreakmap[.]com

www.coronavirusoutbreakmap[.]com

corona-virus[.]healthcare

coronavirusprotectionmasks[.]org

www[.]coronavirusprotectionmasks[.]org

coronavirus[.]1point3acres[.]com

coronavirus[.]dev

wuhancoronavirus[.]blogspot[.]com

coronavirusdata[.]org

www[.]coronavirusdata[.]org

coronamap[.]live

coronamap[.]site

coronatoken[.]org

bestcoronavirusprotect[.]tk

coronavirusnigeria[.]ng4n[.]com

corona[.]yagi[.]news

info-coronavirus[.]be

www[.]info-coronavirus[.]be

coronavirusnews[.]world

coronavirus[.]app

endcoronavirus[.]org

coronavirus-reports[.]com

coronavirus-map[.]com

www[.]endcoronavirus[.]org

coronavirusreport[.]buzz

www[.]coronavirusreport[.]buzz

coronavirusupdates[.]eu

coronavirus-monitor[.]ru

coronavirus123[.]com

coronavirusstatus[.]space

coronaviruszone[.]com

coronavirusofficialnews[.]com

flashnewscoronavirus[.]blogspot[.]com

coronatracker[.]com

survivecoronavirus[.]org

corona[.]help

coronaboard-env[.]csgy3mxprm[.]eu-west-1[.]elasticbeanstalk[.]com

coronavirusinformationforus[.]blogspot[.]com

www[.]coronatracker[.]com

blogcoronacl[.]canalcero[.]digital

virus-corona[.]org

coronavirusupdates[.]online

coronavirus[.]zone

coronavirusthermometer[.]com

coronavirusawerness[.]blogspot[.]com

coronavirustoday[.]com

coronavirus[.]cc

corona-virus[.]tokyo

www[.]coronavirustoday[.]com

coronavirus-testing[.]com

stopcorona[.]org

coronavirusecuador[.]com

viruscorona[.]co[.]uk

coronastop28[.]com

coronavirusepidemia[.]blogspot[.]com

coronanow[.]kr

corona[.]kpwashingtonresearch[.]org

coronaviruses[.]com[.]au

mycoronavirus[.]world

coronavirus-in[.]space

coronawatch[.]eu

coronavirus[.]cms[.]am

www[.]coronawatch[.]eu

trackcorona[.]net

coronavirustechhandbook[.]com

coronavirus[.]tghn[.]org

coronawatch[.]now[.]sh

trackcorona[.]live

coronavirusupdate[.]tk

corona[.]kompa[.]ai

whereisthecoronavirus[.]com

thecoronaviruslive[.]info

coronastats[.]net

coronalive[.]just-shared[.]top

coronavirus19news[.]com

coronavirus[.]page

coronavirusdefense[.]com

www[.]thecoronaviruslive[.]info

coronavirusaware[.]xyz

corwhatcoronavirus[.]com

wuhan-virus-coronavirus-advice[.]blogspot[.]com

corona[.]sums[.]ac[.]ir