Бичиг баримтаар дамжин ирэх халдлагаас хамгаалах

Сүүлийн үед бидний хоорондоо дамжуулах документ буюу баримт бичгээр хортой вирус дамжих нь ихэссэн. 2019 онд PDF, Microsoft Office Word, Excel болон PowerPoint зэрэг програмын файлаар хортой вирус дамжин ирсэний 60% нь имэйлээр, 20% нь вэб таталтаар дамжин орж ирсэн байна. Тухайлбал, Emotet банкны Trojan, jaff ransomware, саяхан гарсан Иран APT, MuddyWater зэрэг орно. Threat Extraction технологи нь ийм халдлагаас урьдчилан сэргийлдэг. Баримт бичигээр дамжуулан хортой програмыг хохирогчдод халдварлуулах нь маш үр дүнтэй арга болоод байна.

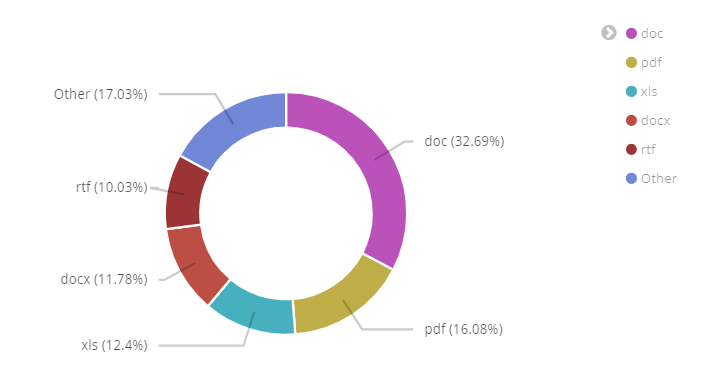

2019 онд имэйл ашиглан илгээгдсэн хортой програмын баримт бичгийн төрлийг энд харуулав.

Check Point ThreatCloud дээр тулгуурлав

Зөвхөн кибер гэмт хэрэг биш, баримт бичигт суурилсан хортой програм нь APTs-т мөн ашиглагддаг.

2019 оны 4-р сард Check Point судалгааны баг Ираны APT, MuddyWater-ийн зорилтот халдлага болон Trojanized Teamviewer-ийг засгийн газрын эсрэг чиглэж байсаныг илрүүлсэн.

Хоёр халдлага хоёулаа сүлжээнд бичиг баримтыг ашиглан хүргэгдсэн байсан. MuddyWater нь Microsoft Word документ ашигласан бол Trojanized Teamviewer нь XLSM документ ашигласан. Хоёр файл хоёулаа хортой макрогоор халдварласан байсан. Threat Extraction нь хортой макро болон бусад идэвхтэй хэсгүүдийг устгах замаар халдлагаас урьдчилан сэргийлсэн.

Баримт бичигт суурилсан халдлагуудыг дэлгэрэнгүй задалвал,

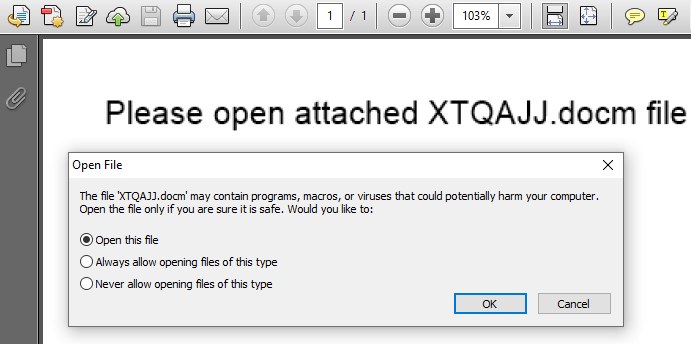

Баримт бичигт суурилсан халдлага болох Jaff ransomware-ийг судлаад үзье. Энэ жишээнд халдлага нь хохирогч PDF файлыг имэйл хавсралт хэлбэрээр хүлээж авснаас эхлэх ба файлын нэр, имэйлийн агуулга хохирогчийг файлыг нээснээс хойш харилцан адилгүй байна.

Хохирогч PDF-г нээхэд файлыг нээхийн тулд "OK" товчин дээр дарахыг хүссэн попап хохирогчидод гарч ирнэ.

"ОК" сонголтыг дарсны дараа PDF-д оруулсан Microsoft Word документ автоматаар задлагдан нээгдэнэ.

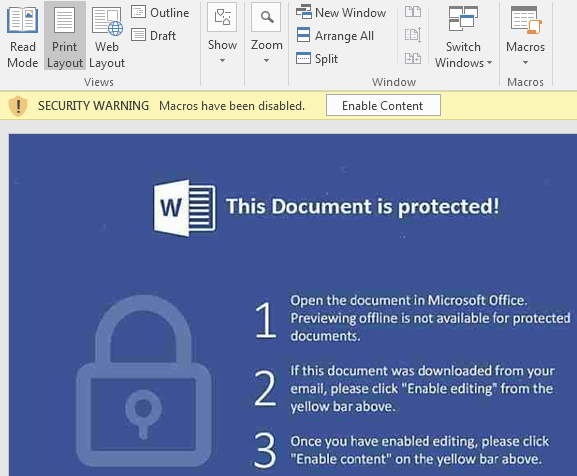

Майкрософт Word документ нь хохирогчдод энэ файл "хамгаалагдсан" хэмээн худал мэдэгдэж, баримт бичгийг нээхийн тулд "Агуулгыг идэвхжүүлэх" цэсийг идэвхижүүлэхийг хүсдэг.

"Агуулгыг идэвхжүүлэх" дээр дарснаар Microsoft Word нь Visual Basic кодыг (макро, баримт бичигт үйлдлүүдийг автоматжуулах зорилготой) гүйцэтгэх боломжийг олгодог бөгөөд ихэвчлэн хортой ажиллагаанд ашигладаг.

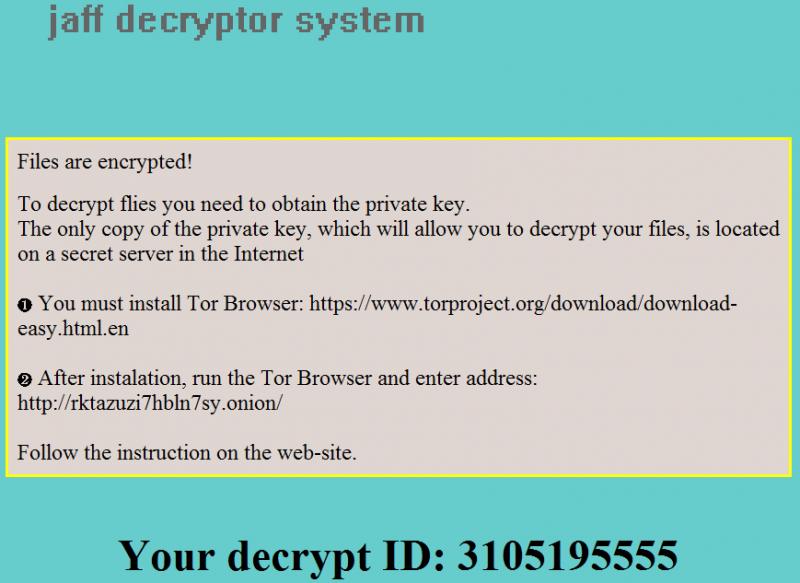

Манай тохиолдолд макро нь хортой програмыг татаж, ажиллуулахын тулд алсын сервертэй холбогддог бөгөөд ингэснээр хохирогчийн файлуудыг шифрлэдэг:

Check Point Threat Extraction-аар урьдчилан сэргийлэх практик

Check Point SandBlast Zero-Day хамгаалалт нь мэдэгдэж буй аюулгүй элементүүдийг ашиглан аюултай агуулгыг устгах, баримт бичгийг сэргээн засварлах замаар Threat Extraction технологийг ашигладаг.

Threat Extraction нь уламжлалт хязгаарлагдмал орчинтой холбоотой саатлыг арилгаж, урьдчилан сэргийлэх горимд Zero Day хамгаалалтыг бодитоор хийн цэвэрлэсэн файлуудыг хурдан шуурхай хүргэдэг.

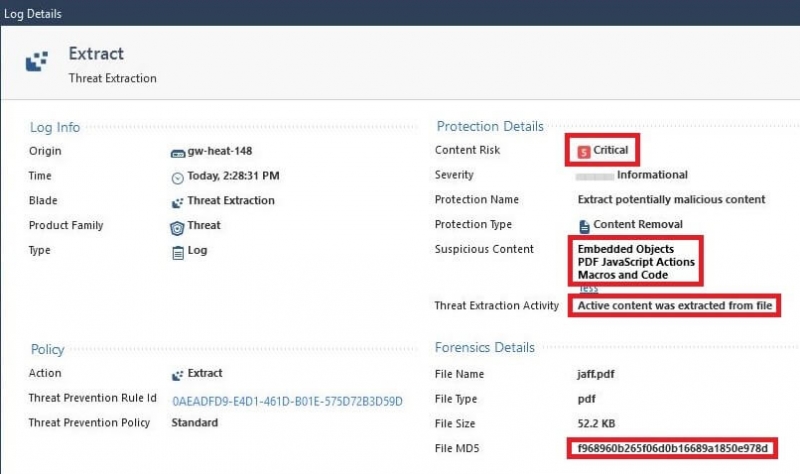

Дээр дурдсан Jaff ransomware довтолгоог харахад Threat Extraction нь файлуудыг хортой агуулгаас цэвэрлэжээ.

Threat Extraction event log:

Дараах агуулгуудыг буцаав:

- Оруулсан объектууд - PDF дотор нуугдсан Microsoft Word шифрлэгдсэн баримт бичиг.

- PDF JavaScript үйлдлүүд - Файлыг нээж, суулгагдсан баримтыг задалж гаргаснаас хойшхи хортой үйлдэл.

- Макро ба код - Файлын анхдагч уншигчтай нээгддэг JavaScript код.

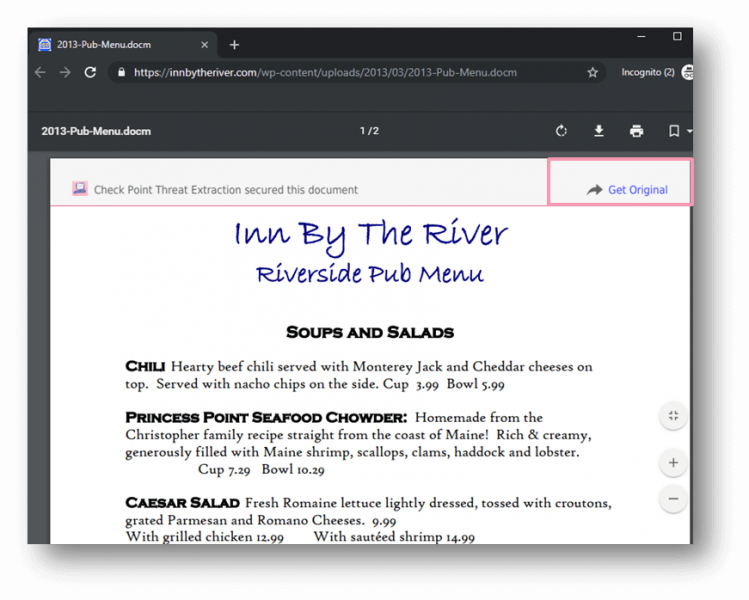

Хэрэглэгчдэд ээлтэй Threat Extraction програм нь бүхий л анхны файлуудад өөрөө хандах боломжтой.

Хортой баримт бичигт идэвхтэй элементүүд түгээмэл байдаг боловч хууль ёсны баримтууд нь идэвхтэй хэсгүүдийг маш ховорхон агуулдаг бөгөөд ихэнх тохиолдолд шалгагдсан баримт болон эх хувилбарын ялгааг энгийн нүдээр харах боломжгүй байдаг.

Гэсэн хэдий ч зарим тохиолдолд эцсийн хэрэглэгч янз бүрийн шалтгааны улмаас анхны файл руу хандахыг хүсдэг. Нэгэнт файл нь SandBlast Threat Emulation орчинд нэмэлт шинжилгээ хийгдэн батлагдсан бол Threat Extraction нь анхны файлд бие даан хандах боломжийг олгодог. Энэхүү арга нь мэдээллийн технологийн хэлтсүүдэд хэрэглэгчидэд үзүүлэх үйлчилгээг багасгаж, ачаалалгүйгээр шийдвэрлэх боломжийг олгодог.

Цэвэрлэсэн файлын жишээ:

Дүгнэлт:

Баримт бичгээр дамждаг хортой вирус маш түгээмэл байдаг. Threat Extraction файл цэвэрлэх технологи нь ашиглагдаж буй хортой агуулгыг устгах, практик дээр суурилан эдгээр халдлагаас урьдчилан сэргийлэхэд томоохон үүрэг гүйцэтгэдэг.

Аюулгүй байдал, бүтээмж, ашиглах чадварыг дээд хэмжээнд хүргэхийн тулд файл цэвэрлэх болон дэвшилтэт sandboxing орчинг хослуулсан урьдчилан сэргийлэх аюулгүй байдлын шийдлүүдийг ашиглахыг зөвлөж байна.

Check Point Sandblast бүтээгдэхүүн нь Threat Extraction файлын цэвэрлэгээ болон Threat Emulation Sandboхing орчинг нэгтгэснээр үр дүнтэй хосолмол шийдлийг гаргаж өгдөг.

Threat Extraction нь аюулгүй контентийг зорилтот газарт нь шуурхай хүргэх бөгөөд ажлын бүтээмжийг дээшлүүлдэг бол SandBlast Threat Emulation Sandboxing хязгаарлагдмал орчинд файлд гүнзгий дүн шинжилгээ хийдэг бөгөөд энэ нь хортой эсвэл үгүй эсэхийг тодорхойлдог. Хэрэв аюултай гэж ангилагдаагүй бол эцсийн хэрэглэгч анхны файлд хандах боломжтой.