Энэ 7 хоногт зохион байгуулагдсан Gartner Security & Risk Management Summit -н үеэр 2018 оны 10 трэнд аюулгүй байдал хамгаалалтуудыг тодотголоо. Эдгээр аюулгүй байдлын шилдэг арван төслүүдэд анхаарлаа төвлөрүүлэх нь хамгийн их эрсдэлийг бууруулж, хамгийн их зохион байгуулалтын үнэ цэнийг бий болгодог.

Gartner топ 10 аюулгүй байдал хамгаалалтын төсөл 2018

- Privileged Account Management

- CARTA-inspired vulnerability management

- Active anti-phishing

- Application control on server workloads

- Micro segmentation on flow visibility

- Detection and response

- Cloud Security Posture Management

- Automated Security Scanning

- Cloud Access Security Broker (CASB)

- Software-defined perimeter

BeyondTrust нь CISO-уудад Аюулгүй байдлын төслүүдийг тэргүүлэхэд тусалж чадна

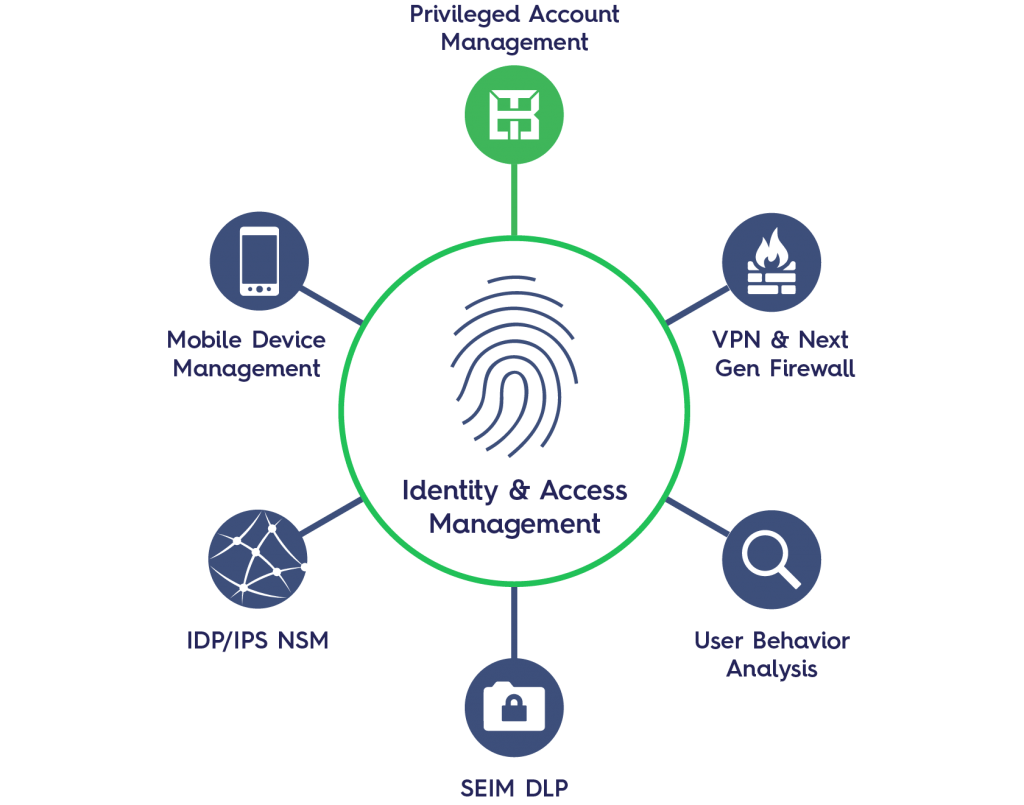

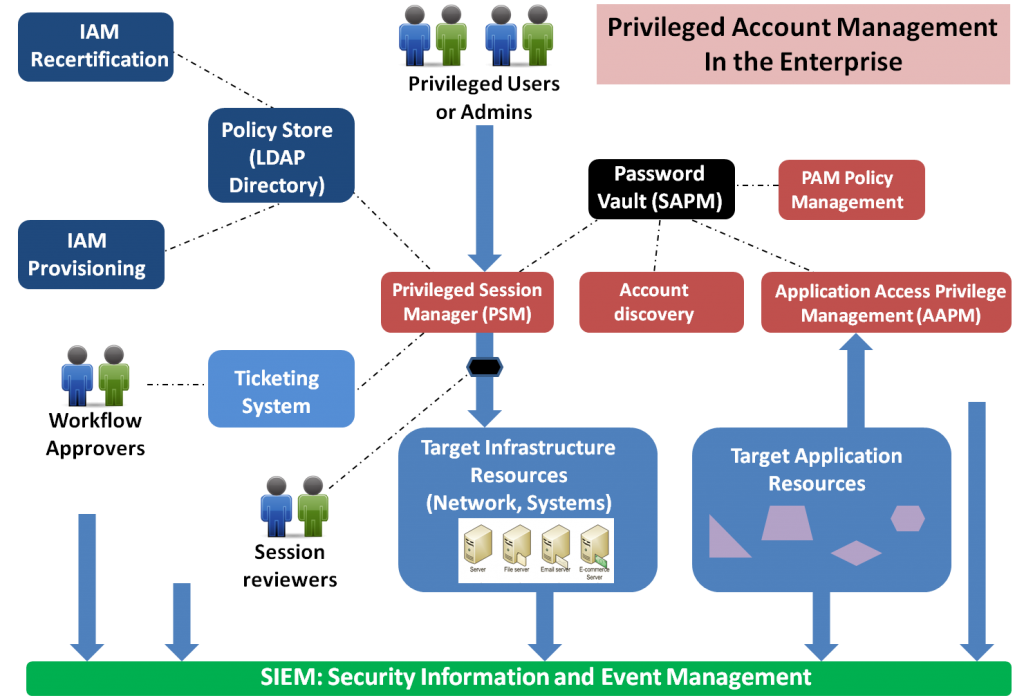

Gartner-ийн удирдамжийн дагуу BeyondTrust нь CISO-үүдэд зөвхөн # 1 аюулгүй байдлын тэргүүлэх чиглэлийг зааж өгч, бас # 2, # 4, # 5, # 6, # 7-ийг хүргэж өгч чадна. Ялангуяа CISO нь алсын хараа, хяналтыг нэгтгэсэн нэгдсэн платформ дээр энэ технологийн ихэнхийг нэгтгэснээр одоо байгаа аюулгүй байдлын хөрөнгө оруулалтын үнэ цэнийг хамгийн их байлгаж чадна. BeyondTrust нь иж бүрэн Privileged Account Management (# 1), Vulnerability Management (# 2) нийлүүлдэг. Манай шилдэг туршлагууд PAM-д хандах дараах алхмууд багтана. Үүнд:

Алхам 1: ДАВУУ ЭРХТЭЙ НУУЦ ҮГИЙГ ХЯНАХ, ХАРИУЦЛАГЫГ ДЭЭШЛҮҮЛЭХ

Өгөгдлийн зөрчлийн 80% нь давуу эрхтэй итгэмжлэлийг агуулсан тул CISO нь энэ дайралтыг даруй багасгаж чадна.

Алхам 2: WINDOWS БОЛОН MAC ПРОГРАМУУДАД ДАВУУ ЭРХ ОЛГОХ МЕНЕЖМЕНТ БОЛОН ПРОГРАМЫН ХЯНАЛТЫГ ХЭРЭГЖҮҮЛНЭ

Бүртгэл, активыг нээн илрүүлж, байнга зохицуулж байх үед хандалтын удирдлагын давуу эрх олгох дараагийн алхам нь эцсийн хэрэглэгчийн машинууд дээр хамгийн бага давуу эрхийг хэрэгжүүлэх явдал юм. Microsoft-ын системийн эмзэг байдлын 95% -ийг эцсийн хэрэглэгчийн машинд давуу эрхийг багасгах замаар багасгаж чадна.

Алхам 3: ХЭРЭГЛЭЭНИЙ ТӨВШНИЙ ЭРСДЭЛИЙГ ДАВУУ ЭРХ ОЛГОХ ЗАМААР ШИЙДЭХ

Эмзэг байдалд суурилсан хэрэглээний менежмент нь дохиолол үүсгэх, хэрэглээний давуу эрхийг багасгах бодлогыг үндэслэн бүхлээр нь ажиллуулахаас сэргийлдэг эмзэг байдлын програмыг автоматаар сканердсан технологи юм. Энэ чадварыг ашиглан эрсдэлийг хэзээ ч дахин үүсгэхгүй болно.

Алхам 4: ЭЦЭСТ НЬ SUDO-ТАЙ ХАМТ

Яагаад үнэ төлбөргүй, дэмжлэггүй хэрэгсэл дээр хамгийн их эрсдэл учруулах ёстой вэ? BeyondTrust нь Unix ба Linux дээр бүрэн эрхт байдлын менежментийг нэгтгэсэн файлын бүрэн бүтэн байдлын мониторинг болон таны бизнесийн хамгийн чухал апп-уудыг түгжихийн тулд бүрэн эрх мэдэлтэй байдаг.

Алхам 5: НЭГ ЦОНХООР УДИРДЛАГА, БОДЛОГО, ТАЙЛАН, ЭРСДЭЛИЙГ НЭГТГЭХ

Аюулгүй байдал, эмзэг байдал, дайралтад өртөмтгий мэдээлэл бүхий мэдээллийн технологийн болон аюулгүй байдлын мэргэжилтнүүд хэт ачаалалтай байдаг нь нууц биш юм. Давуу эрхтэй данс зохицуулалт, эмзэг байдлын удирдлагын шийдлүүдийг нэгтгэснээр та мэдээллийн болон хэрэглэгчийн эрсдэлийг харгалзан үздэг, мэдээллийн технологийн аюулгүй байдлын багийг хангаж чадна. Аюулгүй байдлын хөрөнгө оруулалтаас илүү ихийг олж аваарай.

Алхам 6: UNIX, ЛИНУКС, БОЛОН MAC-Г WINDOWS-Д НЭГТГЭХ

Админууд хэт ачаалалтай ажилласнаар алдаа гаргадаг. Тэдгээр удирдагчдыг бүх удирдагдсан системд нэвтрэн орохын тулд стандарт хэрэглэгчийн нэвтрэлтийг ашиглан тэдний ачааллыг хялбарчилж, аюулгүй байдлыг сайжруулах болно.

Алхам 7: БОДИТ ЦАГИЙН ӨӨРЧЛӨЛТИЙГ АУДИТ ХИЙХ, WINDOWS ОРЧИНД СЭРГЭЭХ

Хэрэв та Windows биш системүүд Active Directory руу нэгтгэсэн бол дараагийн алхам нь бизнест нөлөөлж болох AD- ын өөрчлөлтүүдэд нэмэлт ойлголтыг олж авахын тулд хэрэглэгчийн үйл ажиллагаанд аудит хийх явдал юм.